Introduction

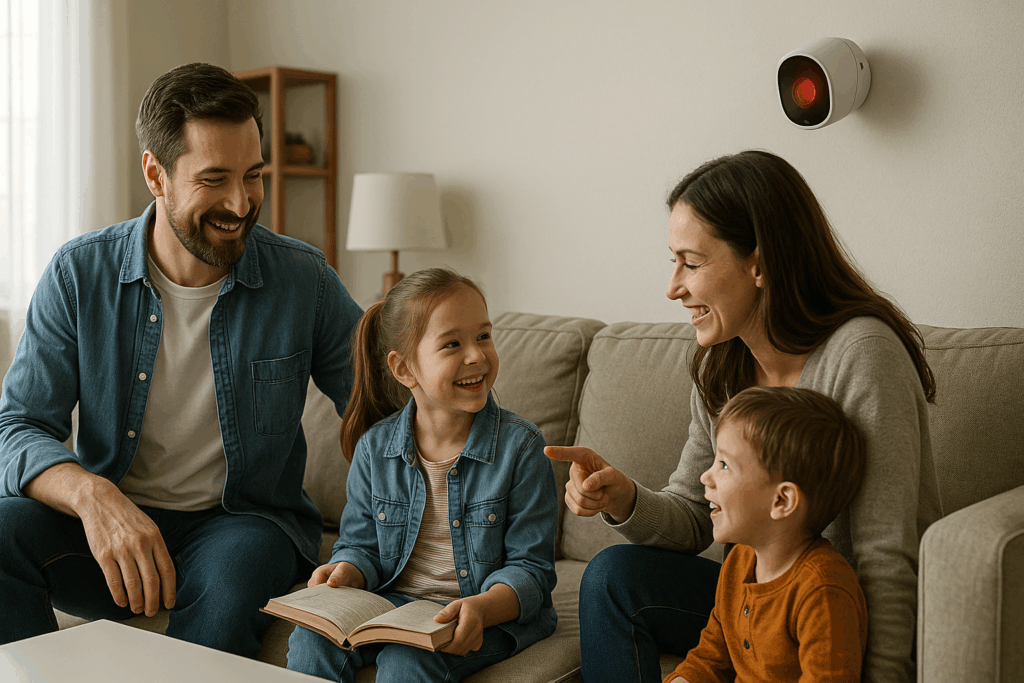

Aujourd’hui, près d’un foyer québécois sur deux est équipé d’au moins une caméra de surveillance domestique — Blink, Ring, Nest ou Echo Show d’Amazon — vantées pour leur simplicité d’installation et leur promesse de tranquillité. Pourtant, derrière ces appareils apparemment inoffensifs se cachent des risques insoupçonnés : chaque flux vidéo, chaque métadonnée et chaque commande vocale peuvent devenir des vecteurs d’attaque, exposant votre vie privée aux mains d’inconnus, d’employés zélés ou d’algorithmes opaques.

Imaginez-vous un instant : un pirate silencieux qui observe en direct vos allées et venues, un technicien malveillant qui scrute vos moments privés ou une intelligence artificielle qui compile un journal intime de vos habitudes sans que vous n’en soyez informé. Pire encore : des failles non corrigées peuvent laisser des backdoors ouvertes des mois, voire des années, après leur découverte, tandis que les géants du cloud accumulent vos données faciales et comportementales pour un usage parfois flou.

Cet article se veut un signal d’alarme : loin d’être de simples “yeux électroniques” bienveillants, ces caméras connectées sont autant de portails potentiels vers votre intimité. Nous passerons en revue les attaques techniques, les dérives internes, la collecte massive de métadonnées, avant d’exposer les solutions véritablement « convenables » — dont l’une, hybride, repose sur la plateforme Apple Secure Video — et la seule parade totale : un système 100 % local, maîtrisé de A à Z. Préparez‑vous à repenser votre conception de la “sécurité” à domicile — et à prendre des décisions informées pour protéger vos proches et votre vie privée.

Conclusion alarmante

Ne vous laissez pas berner par la promesse de simplicité et de sécurité des caméras grand public : derrière leur apparente innocuité se cachent des risques réels — piratages, espionnage interne, fuites de métadonnées et surveillance par IA. En optant pour Apple Secure Video ou, mieux encore, pour une infrastructure purement locale et open‑source, vous reprenez le contrôle de votre vie privée. Votre foyer mérite plus qu’un œil électronique : il mérite une forteresse inviolable, dont vous seul détenez la clé.

Rencontrez Charles Groleau, un expert-conseil chevronné dans le domaine de la conformité à la nouvelle Loi 25 du Québec sur la protection des données personnelles.

Avec une compréhension approfondie des nuances juridiques et une approche proactive, Charles est votre allié de confiance pour naviguer à travers les exigences réglementaires complexes et garantir que votre entreprise soit en parfaite conformité.